potatoさん

potatoさん

VIEW

ドコモ口座不正送金 セキュリティ専門家の高木先生がロックオン リバースブルートフォース攻撃の話題も

「ドコモ口座」を利用した当行口座の不正利用の発生について | 中国銀行からのお知らせ | 中国銀行 t.co/kQgZ7fns5w t.co/UjBifXw2F0

ドコモ口座に預金不正流出 - 七十七銀、数人が引き出し被害

t.co/gc3FKRZ7EN

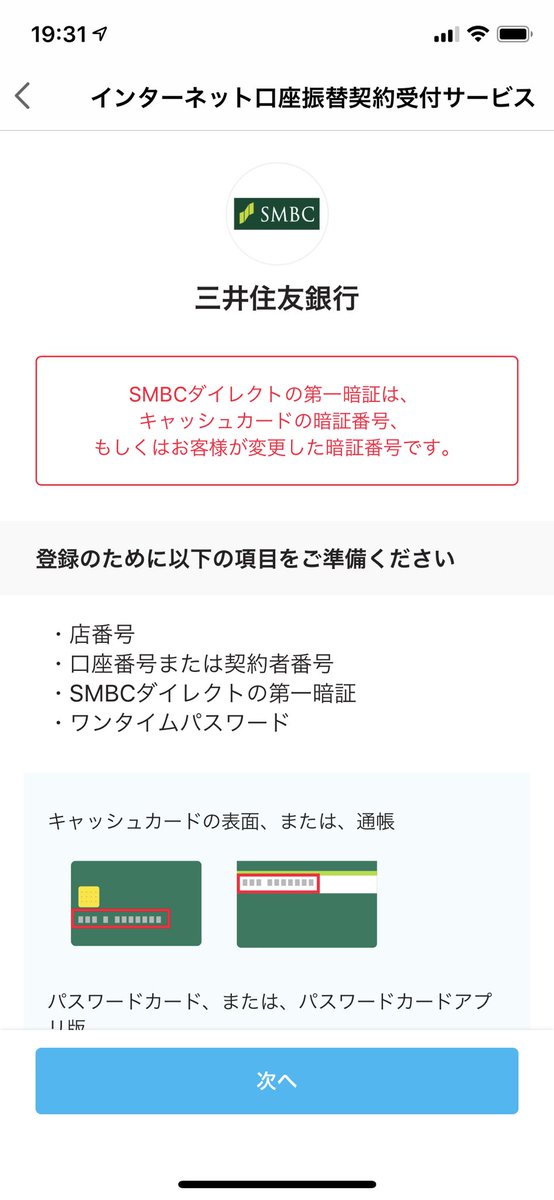

ドコモ口座と七十七銀行、中国銀行に関する一件、PayPayではこの様な感じです。

余り晒さない方が良いのかもしれないのですがIT系やメガバンクはセキュリティが強くて地銀系は弱いところが多いっぽいですね…。 https://t.co/HMCGlJdVqY

"預金口座振替依頼書のペーパーレス化により、紛失による個人情報漏洩防止対策となり、セキュリティが強化できます。” って、紙の依頼書は紛失すると危険ってことなんかな?通常は両行でKYCしてて名義とか突合チェックしてるんじゃないの??

t.co/Qax3P7TvUb

地銀ネットワークサービス株式会社(CNS)のオフィシャルウェブサイトです。データ授受・収納業務等を合理化・効率化できるサービスをご紹介しています。

あー、やっぱり七十七銀行以外でも起きてるのか。レガシーなWeb口振にメスを入れるチャンスかも / “「ドコモ口座」を利用した当行口座の不正利用の発生について | 中国銀行からのお知らせ | 中国銀行” t.co/uiGKGJryBf

金融取引被害に遭いました。メインバンクから、「ドコモコウザ」名義で、4回に渡って30万円ものお金が引きだされ、行方不明に。銀行は「ドコモから情報が漏れたんだろう」ドコモは「銀行から情報が漏れたんだろう」でまともに調べてくれず。警察がなんとか捜査はしてくれるそうですが…😭

先ほど刑事さんから電話があって、気づいたことが…

今回の件と関係あるかわかりませんが、先日不審なショートメールがあったんですよね…

これ、クリックしてしまったのですが、リンク先にはページがありませんでした。

まさかこれが被害者の方に共通してたりは?

#ドコモ口座 t.co/2K1FpQf0t8

@open_sesami0811 ただ、ここのリンク先に飛んで何かを入力したりはしてないですんですけどねえ…というかここ最近銀行口座番号や暗証番号なんてどこにも打ち込んでないです。

ドコモ口座の詐欺(泥棒)の案件で思うのは、

詐欺(泥棒)は勿論犯罪だし

個人情報盗んで悪用も勿論犯罪だし

ただ叩かれてるポイントが

本人確認ナシで出来てしまう!って言ってる人が多いんだけど、暗証番号自体が本人確認なんだよなぁ本来…

暗証番号で本人確認出来ないならATMでお金下ろせないじゃん

脆弱性が〜とか言うなら情報保護の方では。

情報が守られていればそもそも起こらないのでは?

本人確認のための最重要事項が漏れてることが問題なんじゃないの?

顔写真付き身分証明書ですら偽造されたら来店も無意味では。

銀行だって4桁の暗証番号総当りでやられたら止まるよね?

本来は本人しか知りえない番号で本人確認の為の暗証番号なのに、暗証番号で本人確認できなくて、電話で生年月日スラスラ言えたら本人確認になるの?口座番号盗まれてる時点で名前も生年月日も漏れてると思うんだけど。ホンニンカクニンガーさんはどうやって本人確認して欲しいの?🤒

暗証番号が漏れたねえ? リバースブルートフォース攻撃に弱いシステム設計により「漏れた」と言えなくもないか。

t.co/dev3V6UuYc

「4日以降、数件の被害申告があるという。同行の口座番号やキャッシュカードの暗証番号などが漏れたとみられ、経緯を調べる。」

中国銀行(本店・岡山市)は、NTTドコモの電子マネー決済サービス「ドコモ口座」を使った不正な預金引き出しが発生したことを明らかにした。ホームページ上で7日に公表した。4日以降、数件の被害申告があると…

検索により特定できることは情報漏れと等価だからな。

リバースブルートフォース、なるほどね。

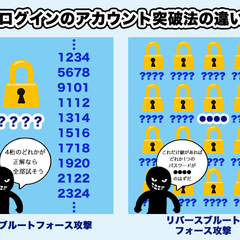

「同じ口座で3回連続暗証番号間違えたらロックがかかる」

とかいう仕様でも、例えば暗証番号を「9999」で固定して、口座番号の方を片っ端から試せばいずれ「暗証番号9999にしてる口座」にヒットする訳だ。

そして失敗した大半の口座でも「暗証番号番号を1回間違えた」だけにしかならないので、暗証番号を複数回間違えた場合のセキュリティには引っかからない、と。

イメージはこんな感じか。

●ブルートフォース

🤔000〜999まで試せば必ず開くんじゃね?

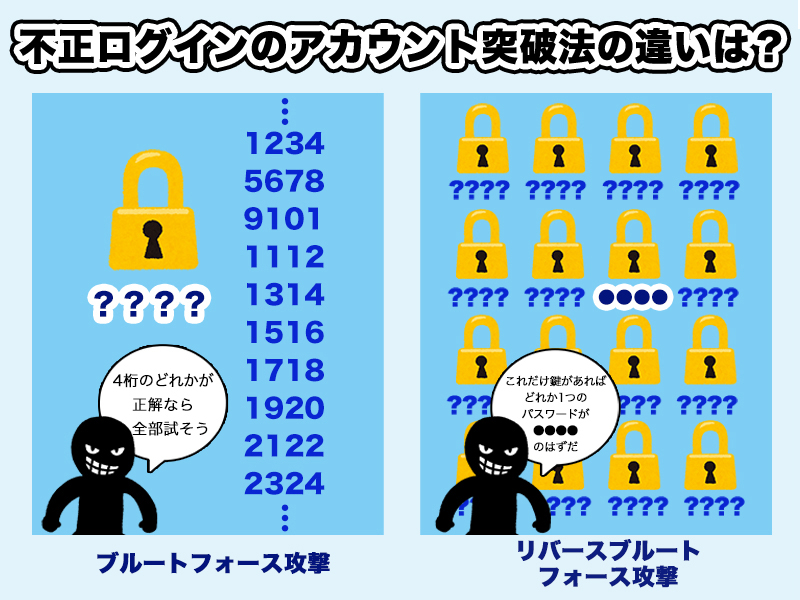

●リバースブルートフォース

🤔片っ端から123って入れたらどれかは開くんじゃね?

前者は100%暗証番号が分かってしまうので、何らかの対策が取られている事がほとんど。後者は対策されてない場合も多い、と。 https://t.co/9TrlPcjH59

あー、なるほど。

ブルートフォースは人力でもやれそうだし、だれでも思いつきそうだけど、リバース~の方は発想がなかった。

たくさんID獲得できてるような状況で4ケタ暗証とかだったら確率論的に1万件に1回は「あたり」が出るってことだから、300万件とかがあるなら試してみようって気になるわ。 t.co/EuWEYHwR04

リバースブルートフォースはサイト側での対策が難しく、本質的にはIDやpassを複雑化するしかないので、passが四桁数字とかだと本当に格好の標的ですね。 t.co/T3MHus90E0

インターネット上のWebサービスへの辞書攻撃ってサービスに10回くらいの試行でそのIPアドレスからの受付をブロックするようなアカウントロック機能があれば、ある程度ランダムで長いパスワード設定してたらそんなに頑張らなくても耐えられる気がするんだけどどうなんだろう。

IDの方を変えながら試行していく方式(リバースブルートフォース攻撃)、さらに、複数のIPアドレスを使って、一つのIPアドレスからはゆっくり試行となるようにやられるとロックできないし、検知も微妙になる。

t.co/s4dBOFaWH4

パスワードスプレー攻撃との用語が確立したようだけど、リバースブルートフォースとは定義上どう分けるんだろう?

t.co/iv01old8K0

「During a password-spray attack (also known as the “low-and-slow” method), the malicious actor attempts a single password against many accounts …」

リバースブルートフォース攻撃を自転車泥棒で例えるなら、従来のブルートフォース攻撃が一台の自転車のダイヤル式カギを総当たりで試すのに対し、リバースブルートフォース攻撃は1234など特定のパスワードで駐輪所のダイヤル式キーを片っ端から試す手法ね。パスワードスプレーはさっき説明した通りね。

これはどうかな? リバースブルートフォースもパスワードは数個程度試しながらIDを網羅する。後から確立した用語「パスワードスプレー」は、攻撃者が複数のサイトをまたがって広く攻撃する、その結果として1つの被攻撃サイトではゆっくり試行になるものを言うんじゃないかな。

t.co/tndhlFwmIV

なぜ単複が重要かというと、試行されたパスワードが単一だとリバースブルートフォース攻撃、複数だとパスワードスプレー攻撃と、呼び方が変わるからです。Citrixはパスワードスプレーという用語を使い、かつパスワードを複数形にしているので、ここは正確に翻訳・紹介する必要があります t.co/xHiuMXg0iq

用語を区別することの意義は、対策が異なるものになることにある。ブルートフォースはロックすればいいが、リバースブルートフォースではそれが無効に。リバースブルートフォースは大量のIDへのログイン試行を検知すればよいが、パスワードスプレーではそれが無効に。

リスト型やパスワードスプレー攻撃の実態はもっとオープンにできないものだろうか。啓発のために。先々週の高知t.co/i2tuTQOWYlでも話したように、こういうグラフで視覚化したらいいと思うんだ。ゆっくり来ている攻撃の実態とか、実数でもっと共有される必要がある。

t.co/qKVoMABEQ4

例えばこの部分が、2000個弱の(存在しない)IDに対して20日ほどかけてゆっくりと、10個弱のパスワードを試されていると、読み取れるわけですよ。

被害に遭っているところも遭っていないところも、この実態を共有できないものですかね。啓発のみならず、対策の参考にもなるはず。 https://t.co/YSQs26aKZa

ドコモからのお知らせ : 一部銀行の口座情報を使用したドコモ口座の不正利用について t.co/Q0lVwnsGn4

>本件は、不正に取得された銀行口座番号やキャッシュカードの暗証番号等を悪用したものであり、当社システムに不正アクセスされ情報を取得されたものではございません。

一安心か('ω'`)

ドコモからの発表が来てるけど、俺たちは悪くないみたいな文章まじで頭いかれてんだろ。お前らの本人確認なし銀行口座からの入金ができてしまうシステムが脆弱で悪用されたって話なのに

一部銀行の口座情報を使用したドコモ口座の不正利用について

t.co/vKePlledbU

新規登録を停止しただけの銀行と、チャージまで停止した銀行とに割れているようですね。

t.co/EdFv8eSNEK

クラウドセキュリティアナリストという肩書の方が、ドコモ口座の不正利用の件について、攻撃者が何らかの方法で口座番号と暗証番号を取得と言っている。

リバースブルートフォースっぽいねというのがSNSだが果たして・・・。

こういうのは「パスワードスプレー攻撃」という名前がついてると思うんだけど、リバースブルートフォース攻撃なんて聞いたことないぞ。そもそもパスワードスプレーだってブルートフォースの一種だし。 / “「ドコモ口座」不正出金で注目 「リバースブルートフォース攻撃」…” t.co/GkVuS2JG3W

ITサービスで便利に金融サービスが使えるようになること自体は喜ばしいけど、今の時代にリバースブルートフォースすら知らない人が作ってるの、本当に怖すぎる。

ブルートフォース

→パスワード合うまでいれてやんよ

リバースブルートフォース

→パス間違えすぎたらロック?じゃ、使われそうなヌルいパスを、1回ずつ大量のIDにいれてやんよ

パスワードスプレー

→同じサイトで連アクしたらアク禁にされる?なら、似たようなサービスに大量にパス突っ込んでやんよ

銀行やドコモが「盗用された」や「不正に入手した」口座番号とPINにこだわって、リバースブルートフォースの様な流出じゃ無いクラックの可能性に言及しないのは、この規定があるからだろうな。

ていうか、勝手に適用したサービスのくせにひどいぜ。

#ドコモ口座 #東邦銀行 #Web口振受付サービス https://t.co/P7fMp9La0d

Web口振受付サービスを停止することはできるのか。

しかし、ネットバンク申し込んでない口座なのにネット上で契約するサービスがオプトアウトとか色々ひどくね。

t.co/S5Rkfz71RE

#ドコモ口座 #東邦銀行 #Web口振受付サービス

自衛策は自分の口座をロックしてしまうこと。これ最強。三井住友銀行はもはや信用できなくなったので長年ロックのまま放置してある。 https://t.co/FropAhKYqQ

例のドコモ口座の件。Web口振受付サービスでの金融機関側の本人確認がほぼ公開情報+暗証番号だけだったけど、これまでは収納機関側の本人確認がまともか換金できないせいで悪用されなかったんだな。で、ドコモ口座は金になる上に本人確認がダメダメなので悪用されたと。

ドコモ口座、本人確認がダメダメなんじゃなくて、本人確認が何もなかった。

Web口振は今まで証券会社とか公共料金とか家賃とかで使われてたシステムなわけでマネタイズ方法がなかったのよ、それをなんも考えずにドコモ口座みたいに換金性高いとこに繋いだら、そらこうなるわ

ご利用事例みたら楽天EdyとLINE PayとJ-Coin Payがあるな、どうやってセキュリティチェックしてるんだろ?

楽天Edyはおサイフケータイのみ、LINE PayはSMS認証が必要なので一手間かかるくらいだな、、チェックした方が良さそう。

ドコモ口座を他人に作らせない方法はマジで知りたい。

しかしドコモ口座の不正引き出しを防ぐ方法が

犯罪者より先にドコモ口座に自分の口座を紐付けるなの笑う

心理的に難しいよねこれ

リバースブルートフォースの現実的な対策って、ほとんど無理だよなぁ。

アクセス元なんて偽装する方法なんていくらでもあるから同じ端末からのアクセスを弾くとかも現実的ではないし。

そもそもの手段が適当に作った鍵刺して開くかをそこら中で確認するようなもんだし。

十分な強度のパスワードの設定を可能にする。以上。 t.co/oonACh33Du

なぜこんなにドコモ口座について怒っているかというとですね。大企業が利益追求のために庶民のささやかな資産を危険にさらして平然としているのが許せないんです。

社会に不安を与える罪悪を認識してもらいたいです。

NTTに勤めている人の給料の一ヶ月分に満たない額かもしれない。でもそれを失ったらすぐに生活に困る人がいます。そんな想像力を持たず責任の押し付け合いに終始し、被害者保護や今後の再発防止のための行動を惜しむ姿に怒りを覚えます。

心配だからドコモ口座のアカウントもう1つ作って、同一口座登録できるか試してみた

登録済みの銀行口座は登録できない!よかった〜 https://t.co/fD1LH4Aygu