【危険】TikTokにスパイウェア アプリ内のWebViewにキーロガー仕込まれる「パスワードとタップ含む全ての入力がTikTokに送信」との報告

【危険】TikTokにスパイウェア アプリ内のWebViewにキーロガー仕込まれる「パスワード含む全ての入力がTikTokに送信」との報告

更新日:

ringoさん

ringoさん

【危険】TikTokにスパイウェア アプリ内のWebViewにキーロガー仕込まれる「パスワード含む全ての入力がTikTokに送信」との報告

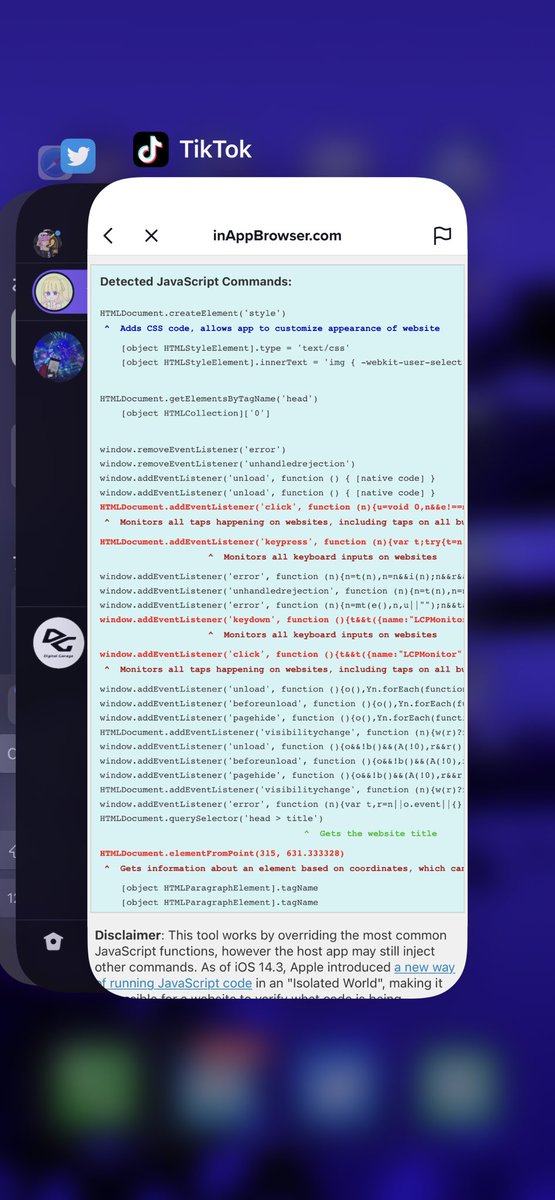

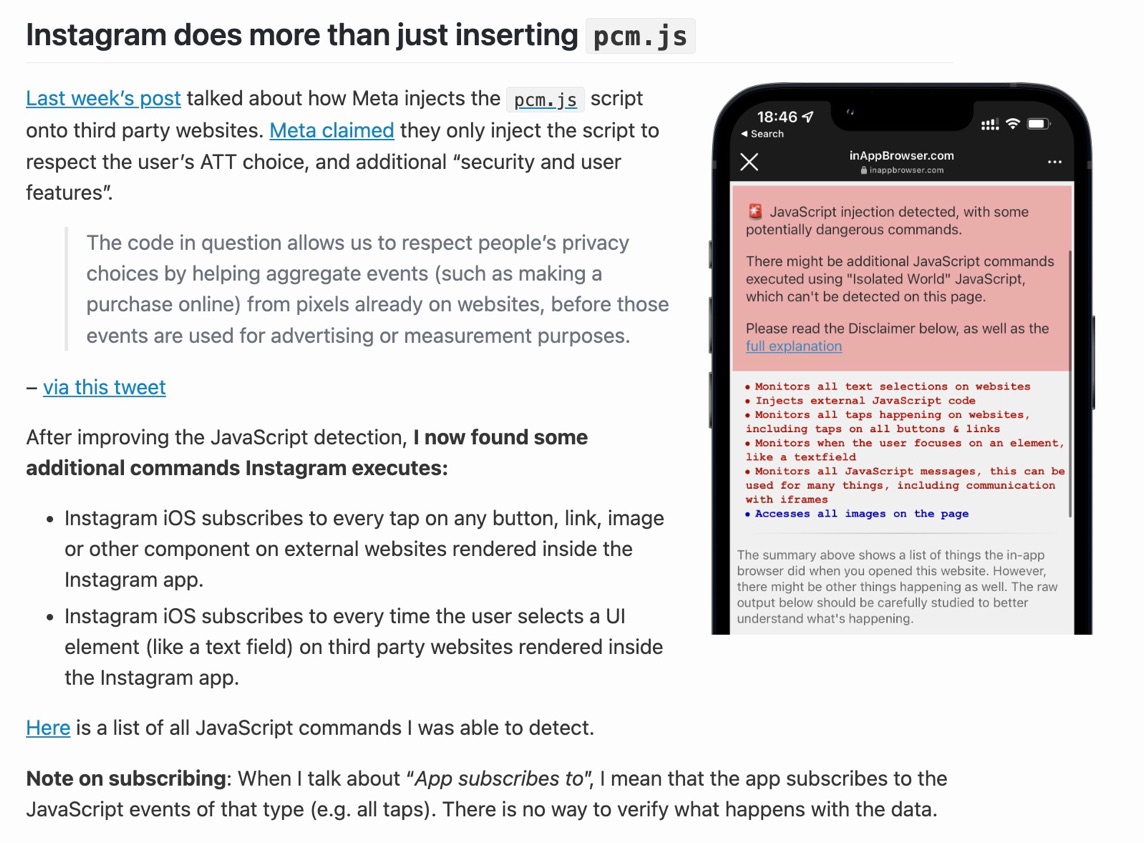

TikTokのアプリ内でwebサイトを開いたら、すべてのタップやパスワードふくむ全ての文字入力がTikTokに取得されている。

そういう処理をするJavascriptコードが自動挿入されていることが発見され、会社側もそれを認めた。

すごいね😆 t.co/j6YjUa5T2T

🔥 New Post: Announcing InAppBrowser - see what JavaScript commands get injected through an in-app browser

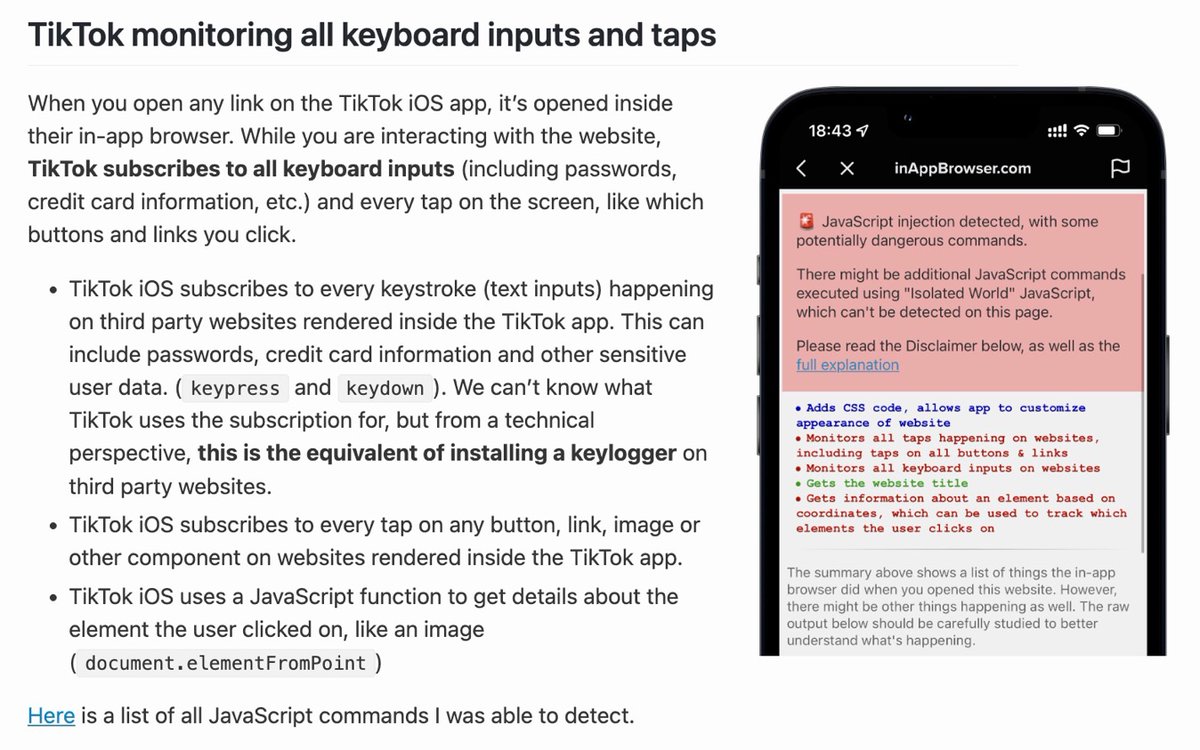

👀 TikTok, when opening any website in their app, injects tracking code that can monitor all keystrokes, including passwords, and all taps.

t.co/TxN1ezZX71

新しい投稿: InAppBrowser の発表 - アプリ内ブラウザーを介して挿入される JavaScript コマンドを確認する 👀 TikTok は、アプリで Web サイトを開くと、パスワードを含むすべてのキーストロークとすべてのタップを監視できる追跡コードを挿入します。

t.co/KwZ3dtKyQf - a new tool I used to investigate the in-app browsers of apps (that use them) to look for any external JavaScript code being injected.

InAppBrowser.com - アプリのアプリ内ブラウザー (それらを使用する) を調査して、挿入されている外部 JavaScript コードを探すために使用した新しいツール。

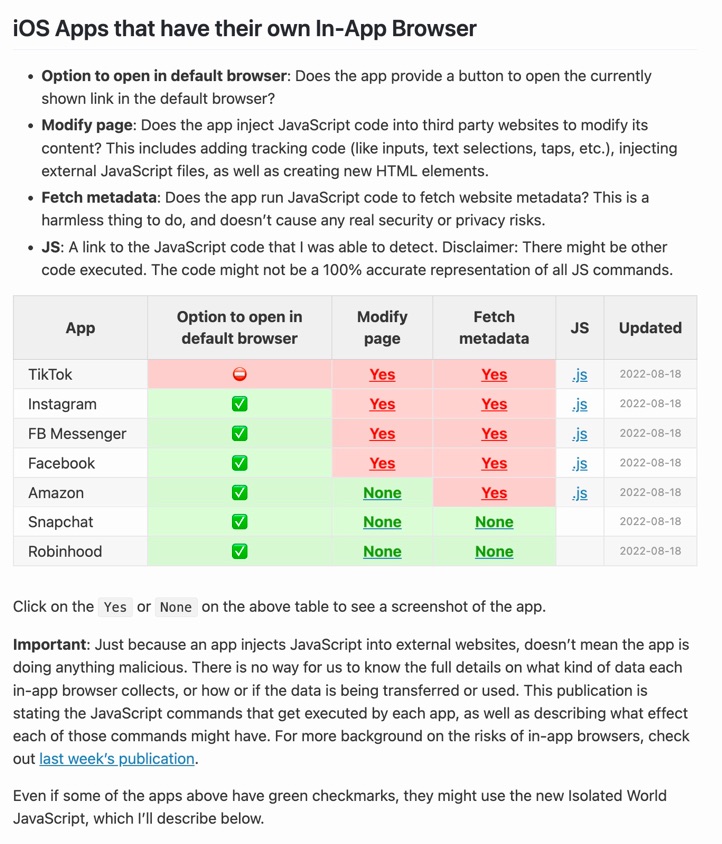

When opening a website from within the TikTok iOS app, they inject code that can observe every keyboard input (which may include credit card details, passwords or other sensitive information)

TikTok also has code to observe all taps, like clicking on any buttons or links. https://t.co/Dcv0N4ccKD

TikTok iOS アプリ内から Web サイトを開くと、すべてのキーボード入力を監視できるコードが挿入されます (これには、クレジット カードの詳細、パスワード、またはその他の機密情報が含まれる場合があります)。 TikTok には、ボタンやリンクのクリックなど、すべてのタップを監視するコードもあります。

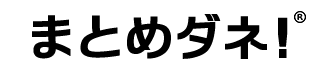

Continuing to analyse the Instagram iOS app, I found something new:

Besides injecting pcm.js (as covered last week), Instagram also injects JavaScript code to observe all taps happening inside their in-app browser, like clicking on buttons, links or images. https://t.co/F4K04y1Bj6

Instagram iOS アプリの分析を続けていると、新しいことがわかりました。 Instagram は、pcm.js を挿入するだけでなく (先週取り上げたように)、JavaScript コードを挿入して、ボタン、リンク、または画像のクリックなど、アプリ内ブラウザー内で発生するすべてのタップを監視します。

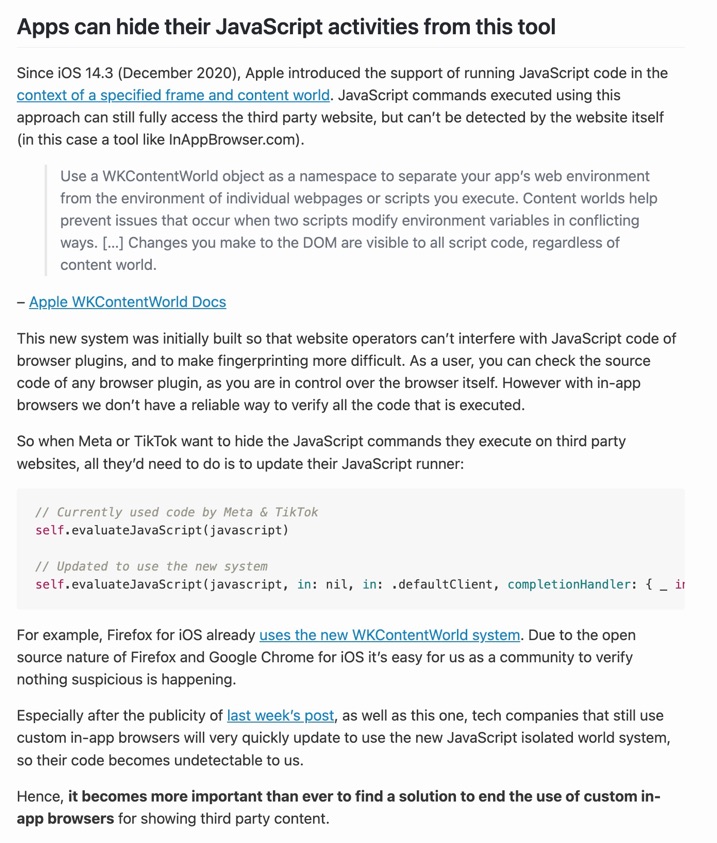

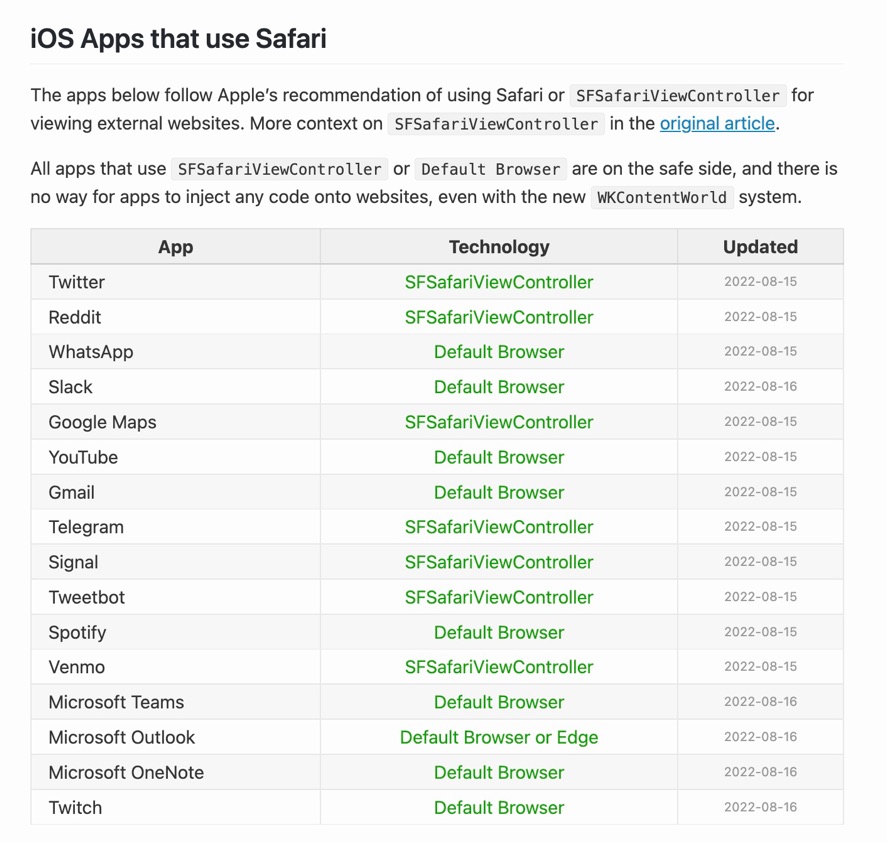

As of iOS 14.3, apps can easily hide their JavaScript activities from websites using WKContentWorld.

Hence, it becomes more important than ever to find a solution to end the use of custom in-app browsers for showing third party content. https://t.co/3F6x2r2Eut

iOS 14.3 以降、アプリは WKContentWorld を使用して JavaScript アクティビティを Web サイトから簡単に隠すことができます。 したがって、サード パーティのコンテンツを表示するためのカスタム アプリ内ブラウザーの使用を終了するソリューションを見つけることが、これまで以上に重要になっています。

Apps that use the recommended SFSafariViewController approach, don’t have any of those problems.

Even with the WKContentWorld system, there is no way the iOS app can inject JS code into external websites, making it the safest choice for the user. https://t.co/Qi4YBRvJKW

推奨される SFSafariViewController アプローチを使用するアプリには、これらの問題はありません。 WKContentWorld システムを使用しても、iOS アプリが JS コードを外部の Web サイトに挿入することはできないため、ユーザーにとって最も安全な選択となります。

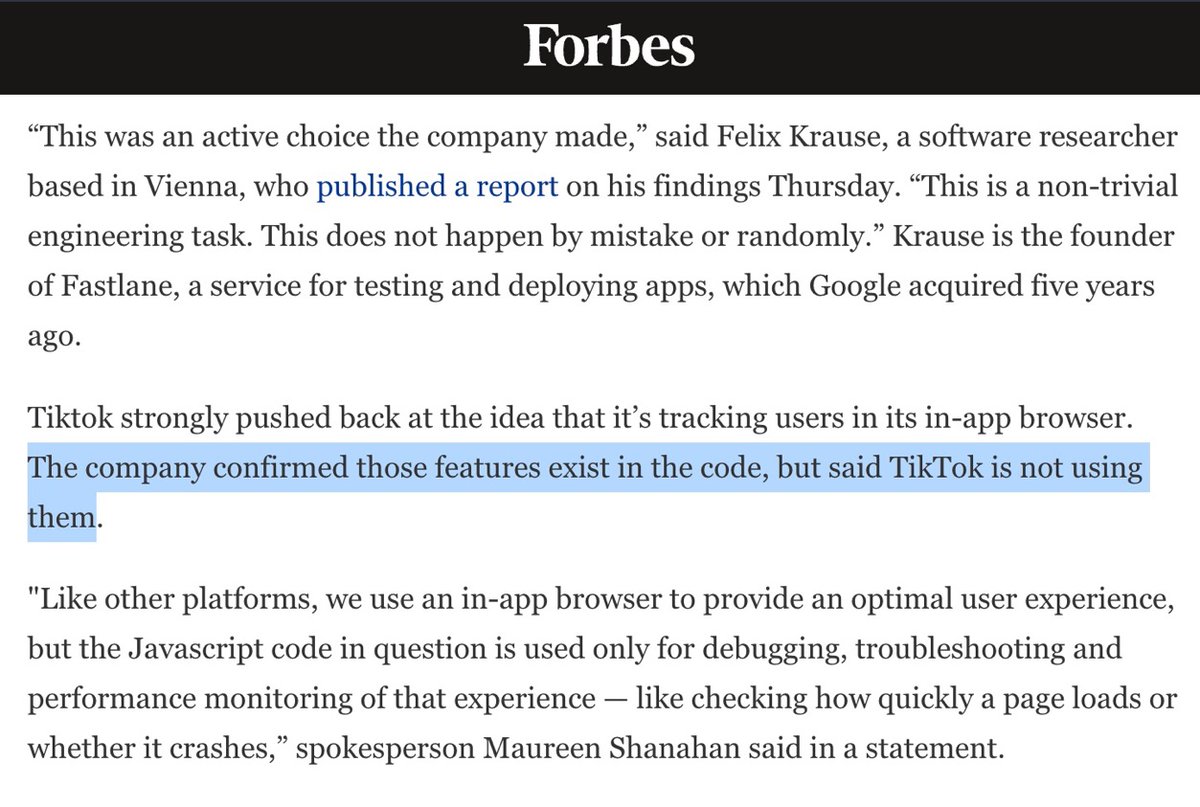

Wow, what an honour to have my work featured on @forbes

Including statements by TikTok confirming the code I found exists and does what I expected.

https://t.co/1p8hOwQBWN via @richardjnieva https://t.co/13M78cHEEy

うわー、私の作品が取り上げられて光栄です @forbes 私が見つけたコードが存在し、私が期待したことを実行することを確認する TikTok によるステートメントを含めます。

Google Play @GooglePlay

App Store @AppStore

担当者様

TikTokアプリ内ブラウザには『キーロガー(パスワードの取得)』及び『全てのタップ操作』を追跡できるJavaScriptコードが挿入されているとの事です。至急、事実確認と配信停止が必要かと思います。

ご確認宜しくお願い致します。 t.co/xFnHc555ek

やはりTikTokもキーロガー仕込んでんじゃん

知ってた t.co/kLRUnDo3BP

@djrio_vr うあぁ…これwebviewのソースにオーバーライドで入力監視してるんですか。heatmap作るのにタッチ箇所取ったりはギリですが、ユーザ入力内容はやり過ぎですね。規約で逃げられらそうですが注意喚起ものです。。勉強になりました。

@sharpnelsound あと他のアプリだと、in-appブラウザを使うかデフォルトブラウザを使うか選べるようになってますがTikTokは選べないというのもまたポイントですね🙂

@djrio_vr 手元でも再現できましたー!

keydown検知してLCP Monitorのメトリクスに送ってますね。念のため通信も見てみます。

tiktok投稿者のプロフィールからyoutubeに飛んでそのままログインしたりするのは危なそうですね🤔 https://t.co/fj8AIF6uuu